FreeRTOS

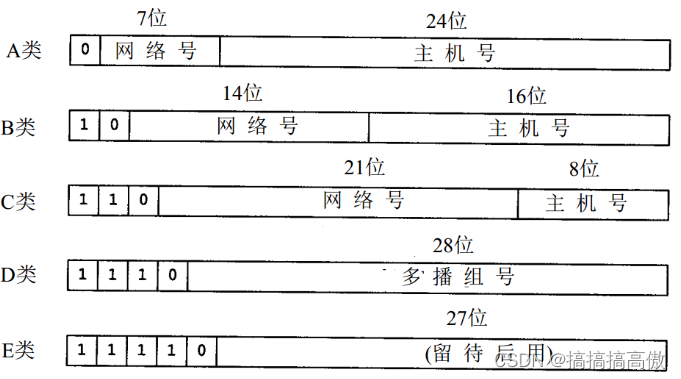

网络协议

正则表达式

Listener

st-link

BBS

two sum

哈希算法

随身wifi

数码管

进程同步

momentum

栈

java毕业设计

PC

ACK

pytest

SSRF

金仓数据库

深浅拷贝

信息安全工程师

2024/4/13 18:19:54Android安卓安全和隐私保护

Android是一款由Google开发的移动操作系统,它的发展历史可追溯到2003年,至今经历20年发展成一款广泛使用的智能手机操作系统,并延伸到其他移动领域,如平板电脑、智能电视等。 2003年,安迪鲁宾(Andy Rubin&a…

WIFI安全接入认证

WiFi的安全接入是通过以下几种技术和协议实现: 一、加密 WiFi的加密技术包括WEP(Wired Equivalent Privacy)、WPA(WiFi Protected Access)和WPA2等,用于保护WiFi网络传输过程中的数据安全。其中,…

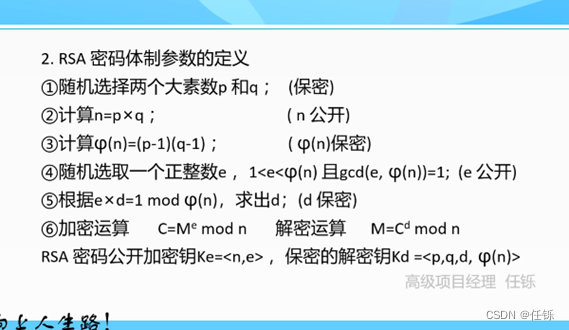

SM2签名算法中随机数K的随机性对算法安全的影响

一、构造如下SM2签名算法过程1 Sig1 r1 F2BFC778C66127C74E3613FAA1AB6E207059740B317597A78BBFCDF58AED0A51 Sig1 s1 4FC719D00334CCC23098036DEEAA71DB464A076EFA79283389D3414D70659E88 私钥d B3124DC843BB8BA61F035A7D0938251F5DD4CBFC…

2022年下半年信息安全工程师下午真题及答案解析

试题一 (20分)

已知某公司网络环境结构主要由三个部分组成,分别是DMZ区、内网办公区和生产区,其拓扑结构如图1-1所示。信息安全部的王工正在按照等级保护2.0的要求对部分业务系统开展安全配置。图1-1当中,网站服务器的IP地址是192.168.70.14…

2023熵密杯初始题简析

已知经由SM4 CBC-MAC生成的MAC值如下 MSG1: E55E3E24A3AE7797808FDCA05A16AC15EB5FA2E6185C23A814A35BA32B4637C2 MAC1: 0712C867AA6EC7C1BB2B66312367B2C8

MSG2: D8D94F33797E1F41CAB9217793B2D0F02B93D46C2EAD104DCE4BFEC453767719 MAC2: 43669127AE268092C056FD8D03B38B5B …

安全区域边界技术测评要求项

1.边界防护-非授权设备接入、非授权连接外部网络、无线网络使用和设备可信接入 (网络边界就是采用不同安全策略的两个网络的连接处) 1-1/2-1/3-4/4-6 a)保证跨越边界的访问和数据流通过边界设备提供的受控接口进行通信 b)应能够对…

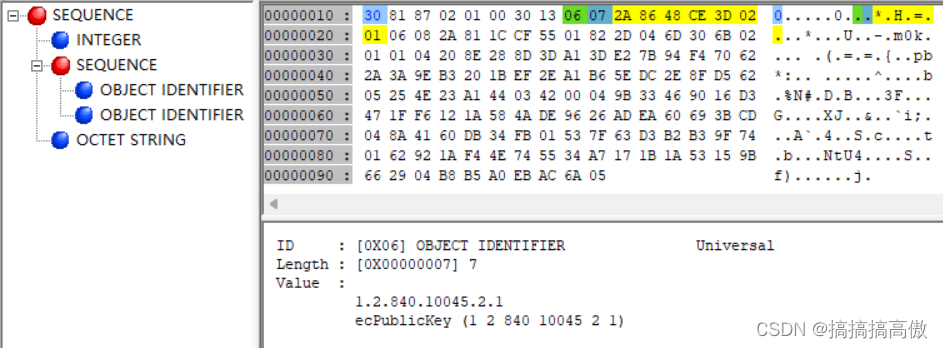

openssl生成SM2公私钥对命令详解

(1)获得openssl支持椭圆曲线算法列表 命令:openssl ecparam -list_curves 返回结果: secp112r1 : SECG/WTLS curve over a 112 bit prime field secp112r2 : SECG curve over a 112 bit prime field secp128r1 : SE…

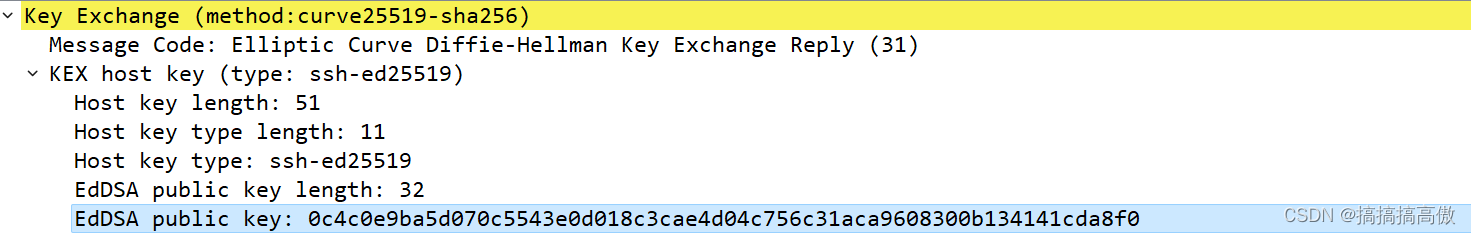

远程管理通道安全SSH协议主机验证过程

可以使用SSH协议进行远程管理通道安全保护,其中涉及的主要安全功能包括主机验证、数据加密性和数据完整性保护。 这里要注意的是【主机验证】和【身份验证】的区别,主机验证是客户端确认所访问的服务端是目标访问对象,比如从从客户端A(192.16…

安全物理环境技术测评要求项

1.物理选择-保证等级保护对象物理安全的前提和基础 1-0/2-2/3-2/4-2(级别-要求项数量) a)具备防震、防风、防雨能力 b)避免顶层或地下室,否则应加强防水、防潮措施 测评实施重点: 1)机房场地所在…

安全管理中心技术测评要求项

1.系统管理-通过系统管理员进行系统管理操作 1-0/2-2/3-2/4-2 a)对系统管理员进行身份鉴别,只允许其通过特定的命令或操作界面进行系统管理操作,并对这些操作进行审计 b)通过系统管理员对系统的资源和运行进行配置、控制和管理&am…

安全计算环境技术测评要求项

1.身份鉴别-在应用系统及各类型设备中确认操作者身份的过程(身份鉴别和数据保密) 1-2/2-3/3-4/4-4 a)应对登录的用户进行身份标识和鉴别,身份标识具有唯一性,身份鉴别信息具有复杂度要求并定期更换 b)应具有…

Linux中shadow及passwd格式内容解析

/etc/passwd文件包括Linux账号信息,示例如下: root:x:0:0:root:/root:/bin/bash bin:x:1:1:bin:/bin:/sbin/nologin daemon:x:2:2:daemon:/sbin:/sbin/nologin adm:x:3:4:adm:/var/adm:/sbin/nologin 具体格式 用户名࿱…

Oracle默认账号信息

SYS和SYSTEM:SYS和SYSTEM是Oracle数据库中最高权限的账号,同时也是默认的管理员账号。SYS用户主要用于数据库内部操作,而SYSTEM用户主要用于数据库管理和维护。 SCOTT和HR:SCOTT和HR是Oracle官方提供的演示账户,用于演…

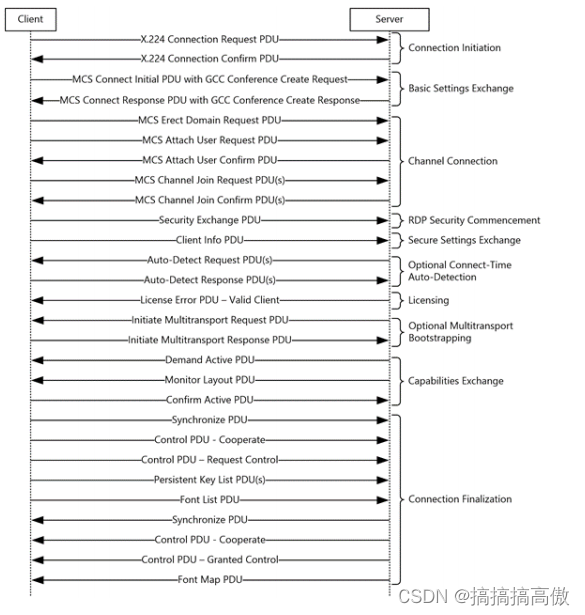

RPD协议流程详解(概述)

RDP(远程桌面协议)是一种用于远程访问和控制计算机的协议。RDP协议最早由微软开发,并于1998年首次引入Windows NT 4.0操作系统中。随后,RDP在Windows 2000、Windows XP、Windows Server等操作系统中得到了进一步的改进和发展。微软…

RDP协议流程详解(概述)

RDP(远程桌面协议)是一种用于远程访问和控制计算机的协议。RDP协议最早由微软开发,并于1998年首次引入Windows NT 4.0操作系统中。随后,RDP在Windows 2000、Windows XP、Windows Server等操作系统中得到了进一步的改进和发展。微软…

HTTP Tunnel与后门攻击

后门攻击是指利用隐藏在系统中的漏洞或者特殊设计,以获取未授权的访问权限或者绕过安全控制的攻击方式。通过后门攻击,攻击者可以在受感染的系统上进行非法操作、窃取敏感信息或者控制系统。后门攻击可以采用多种形式,其目的都是为了绕过安全…

基于TLS的抓包内容分析解决方法

https网络包传输过程中经SSL/TSL加密后,在协议分析工具中(如wireshark)对于应用层http内容数据无法分析。要解决这个问题,可以参考以下2种方法, (1)配置SSLKEYLOGFILE环境变量配置wireshark TLS…

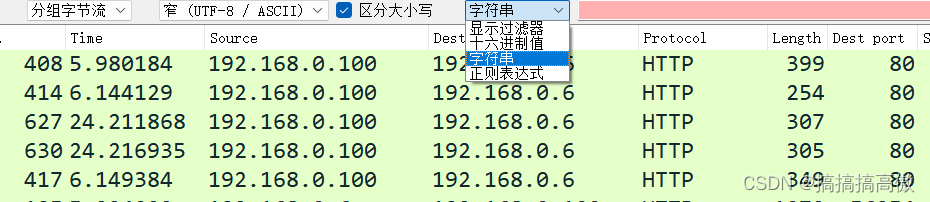

wireshark数据包内容查找功能详解

wireshark提供通过数据包特征值查找具体数据包的功能,具体查找功能如下, (1)选择查找目标区域(也就是在哪里去匹配特征值) 如下图,【分组列表】区域查找指的是在最上方的数据包列表区域查找&…